Contrairement aux rapports initiaux suggérant que les puces Intel sont vulnérables à de graves failles de «fuite de mémoire», des détails techniques complets sur les vulnérabilités Meltdown et Spectre sont maintenant apparus, révélant que presque tous les processeurs modernes depuis 1995 sont vulnérables.

Divulgués il y a quelques jours par Google Project Zero , ces vulnérabilités affectent potentiellement tous les principaux processeurs, y compris ceux d’AMD, ARM et Intel, qui menacent presque tous les PC, ordinateurs portables, tablettes et smartphones, indépendamment du fabricant ou du système d’exploitation.

Ces vulnérabilités matérielles ont été classées en deux attaques , nommées Meltdown (CVE-2017-5754) et Spectre (CVE-2017-5753 et CVE-2017-5715), ce qui pourrait permettre aux pirates de dérober des données sensibles qui sont actuellement traitées sur l’ordinateur.

Les deux attaques profitent d’une fonctionnalité dans les puces appelée «exécution spéculative», une technique utilisée par la plupart des processeurs modernes pour optimiser les performances.

«Pour améliorer les performances, de nombreux processeurs peuvent choisir d’exécuter de manière spéculative des instructions basées sur des hypothèses considérées comme vraies.Lors de l’exécution spéculative, le processeur vérifie ces hypothèses, si elles sont valides, alors l’exécution continue. invalide, alors l’exécution est déroulée, et le chemin d’exécution correct peut être démarré en fonction des conditions réelles », indique Project Zero.

Par conséquent, il est possible qu’une telle exécution spéculative ait des « effets secondaires qui ne sont pas restaurés lorsque l’état du processeur est déroulé et peut conduire à la divulgation d’informations », auquel on peut accéder en utilisant des attaques par canal latéral.

Meltdown Attack

Le premier numéro, Meltdown ( papier ), permet aux attaquants de lire non seulement la mémoire du noyau mais aussi toute la mémoire physique des machines cibles, et donc tous les secrets des autres programmes et du système d’exploitation.

« Meltdown est une attaque microarchitecturale liée qui exploite l’exécution dans le désordre afin de fuir la mémoire physique de la cible. »

Meltdown utilise l’exécution spéculative pour rompre l’isolation entre les applications utilisateur et le système d’exploitation, permettant à n’importe quelle application d’accéder à toute la mémoire système, y compris la mémoire allouée au noyau.

« Meltdown exploite une vulnérabilité d’escalade de privilèges spécifique aux processeurs Intel, en raison de laquelle les instructions exécutées de manière spéculative peuvent contourner la protection de la mémoire. »

Presque tous les ordinateurs de bureau, ordinateurs portables et cloud affectés par Meltdown.

Specter Attack

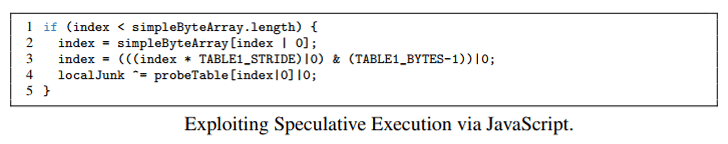

Exploitation de l’exécution spéculative via JavaScript

Le deuxième problème, Spectre ( papier ), n’est pas facile à corriger et va hanter les gens pendant un certain temps puisque ce problème nécessite des changements dans l’architecture du processeur afin de l’atténuer complètement.

L’attaque par spectre brise l’isolation entre différentes applications, permettant au programme contrôlé par l’attaquant de tromper les programmes sans erreurs en les forçant à accéder à des parties arbitraires de sa mémoire, qui peuvent ensuite être lues via un canal latéral.

Les attaques par spectre peuvent être utilisées pour transmettre des informations du noyau aux programmes utilisateur, ainsi que des hyperviseurs de virtualisation aux systèmes invités.

« En plus de violer les limites d’isolation de processus à l’aide de code natif, les attaques Specter peuvent également être utilisées pour violer le sandboxing du navigateur, en les montant via un code JavaScript portable. Nous avons écrit un programme JavaScript qui lit avec succès les données de l’espace d’adressage du processus du navigateur qui l’exécute », explique l’article.

« Le correctif KAISER, qui a été largement appliqué en tant qu’atténuation à l’attaque Meltdown, ne protège pas contre Specter. »

Selon les chercheurs, cette vulnérabilité affecte presque tous les systèmes, y compris les ordinateurs de bureau, les ordinateurs portables, les serveurs cloud, ainsi que les smartphones alimentés par des puces Intel, AMD et ARM.

Ce que vous devez faire: Atténuation et correctifs

De nombreux fournisseurs disposent de correctifs de sécurité pour l’une ou l’autre de ces attaques.

- Windows – Microsoft a publié une mise à jour de correctif hors bande pour Windows 10, tandis que d’autres versions de Windows seront corrigées le mardi 9 janvier 2018 sur le Patch traditionnel.

- MacOS – Apple avait déjà corrigé la plupart de ces failles de sécurité dans macOS High Sierra 10.13.2 le mois dernier, mais MacOS 10.13.3 améliorera ou complétera ces atténuations.

- Linux – Les développeurs du noyau Linux ont également publié des correctifs en implémentant l’isolation de la table de pages du noyau (KPTI) pour déplacer le noyau dans un espace d’adressage entièrement séparé.

- Android – Google a publié des correctifs de sécurité pour les utilisateurs de Pixel / Nexus dans le cadre de la mise à jour de correctif de sécurité Android de janvier. Les autres utilisateurs doivent attendre que leurs fabricants d’appareils publient une mise à jour de sécurité compatible.

Atténuation pour les utilisateurs de Chrome

- Copiez chrome://flags/#enable-site-per-process et collez-le dans le champ URL situé en haut de votre navigateur Web Chrome, puis appuyez sur la touche Entrée.

- Recherchez l’isolation stricte du site, puis cliquez sur la case Activer.

- Une fois cela fait, appuyez sur Relancer maintenant pour relancer votre navigateur Chrome.

Il n’y a pas de solution unique pour les deux attaques car chacune nécessite une protection indépendante.

source : Thehackernews

Join the conversation